Blog sobre seguridad informática:

Hacking ético y asuntos de traje y corbata,

todos de interés en este campo profesional

sábado, 31 de mayo de 2008

Ejemplo de ensamblador

Cacharreando hoy por ahí he encontrado un pequeño tutorial sobre programación en ensamblador, que he encontrado sencillo e ilustrativo :) . Lo escribe |GoTanX|, de BadCheckSum.

Hacía siglos que no me ponía a mirar nada sobre ensamblador, el trabajo tiene esas cosas... si tienes un minuto, ¡échale un vistazo!.

Slds

viernes, 30 de mayo de 2008

De dónde saca la gente información sobre vulnerabilidades

La gente se informa sobre problemas de seguridad o recibe avisos de los sitios más insospechados...

Leo en el blog de OSVDB esta entrada sobre el último 0-day que alertaba de un problema en Adobe Flash Player, que luego resultó no ser tal: ya estaba parcheado (la vulnerabilidad corresponde a CVE-2007-0071). Se quejan (con razón) de que hay que tener más cuidado antes de avisar sobre un 0-day, no vaya a ser que no lo sea, y que los VDBs deberían ser también un poco cuidadosos antes de hacerse eco.

Lo que me flipa es que dicen que, como consecuencia, 12 (doce) millones de personas recibieron un aviso falso de seguridad, ¡atención a la fuente!:

Y yo leyendo las listas de osvdb, secunia y similares... ¿me estaré quedando desfasado?.

Slds!

jueves, 29 de mayo de 2008

Las profundidades de Windows

“¿Por qué se guardarán estas cosas en las profundidades de Windows?” dice uno de los comentaristas de esta entrada en el blog de Schneier.

Si ayer hablábamos de las herramientas de Sysinternals, algo que uno debe tener en su disco-duro-con-utilidades-siempre-a-mano (como una caja de herramientas, yo tengo algo así, ¿vosotros?), estas son también de obligado conocimiento. Nos solemos (me incluyo) quejar de que en Windows no se encuentran las mismas utilidades que en otros sistemas, etc etc, pero hay que reconocer que muchas veces es por absoluto desconocimiento de cómo funciona, lo cual debería dar(me) vergüenza.

Sabemos utilizar las herramientas gráficas, pero para el común de los mortales, el command prompt es un completo desconocido. Muchos de los comandos que gustan a los linuxeros tienen su equivalente en Windows, o al revés. En caso de que haya sospechas de que haya entrado un bicho en nuestro sistema, podemos tirar de ellos. Aquí va una serie que he encontrado en los enlaces que nos presenta Schneier hoy, y que han sido recopilados por Ed Skoudis. Esta entrada os está presentando, traducido y un poco acortado, lo mismo que él nos escribe (referencias al final).

1 – WMIC: Windows Management Instrumentation Command-line

Es una interfaz para la API Windows Managemente Instrumentation. Está, al menos, en XP y Vista (y seguro que en todos los demás, pero ahora mismo no lo puedo comprobar). Utilizándolo, se puede saber muchísimas cosas de tu sistema, como por ejemplo:

- wmic process: la lista de procesos en ejecución. Si se agrega además los parámetros list brief, el resultado se presenta en formato resumido. Si los parámetros son list full (por defecto), entonces devuelve como resultado el formato ampliado. Estos mismos se pueden aplicar a todos los demás comandos.

- wmic startup: los procesos que se arrancan en el inicio del sistema.

2 – El comando net

de toda la vida, también devolverá montones de información útil. Ejemplos:

- net user: la lista de usuarios del sistema

- net localgroup administrators: usuarios administradores del sistema.

- net start: la lista de servicios en ejecución. ¡Un atacante podría crear su propio servicio en el sistema!.

3 – openfiles: lista de ficheros abiertos

Este comando genera muchísima información, por lo que no se puede utilizar directamente. Hay que activar previamente la recopilación de información que muestra, lo que se hace con el comando

- openfiles /local on -- después hay que reiniciar el sistema.

- openfiles /query /v -- para poder ver la lista de los ficheros abiertos en el sistema.

- openfiles /local off -- para volver a desactivar esta funcionalidad.

comando para mostrar datos sobre la red, como las conexiones activas o estadísticas de uso de un determinado protocolo, por ejemplo icmp (al parecer, hay backdoors y otros tipos de malware que usan el payload de los mensajes icmp echo request para comunicarse).

5 – find

la búsqueda en cadenas de texto (el “grep” de Linux).

Combinándolo con otros comandos, se puede hacer búsquedas en los resultados, por ejemplo:

- wmic process list brief /every:1 | find "cmd.exe"

6 – tasklist: gestión de procesos

Con este comando, se puede saber no sólo que procesos se están ejecutando (podíamos hacer eso con WMIC), sino otras cosillas más difíciles, como la lista de bibliotecas DLL que se están invocando en cada proceso (tasklist /m) entre otras.

7 – reg: leer y actualizar el registro de Windows

Por ejemplo, con la opción query permite leer una clave del registro. Eso sí: ¡hay que conocerla!. Por ejemplo, la siguiente consulta

reg query hklm\software\microsoft\windows\currentversion\run

dirá cuáles son los programas que arrancan con el inicio de sesión. Otras opciones: export, import, add…

8 – ipconfig

Entre otras cosas, Ed Skoudis nos enseña que se puede usar para ver el contenido de la caché DNS, es decir, para saber cuáles han sido las últimas peticiones realizadas, mediante el parámetro /displaydns.

9 – bucles

se puede hacer algo de programación shell y generar un bucle, de forma que se repita el mismo comando una y otra vez. Por ejemplo:

for /L %i in (1,1,10) do @echo %i

Hay muchas más posibilidades usando Powershell.

10 – invocar utilidades gráficas de administración desde línea de comandos

Por ejemplo:

- secpol.msc: el gestor de directivas de seguridad local.

- services.msc: la interfaz de control de servicios

- control: el panel de controlThis command brings up the overall control panel set of tools.

- taskmgr.exe: el gestor de tareas gráfico.

- explorer.exe: el explorador.

- eventvwr.msc: el visor de eventos.

Slds!

miércoles, 28 de mayo de 2008

Process Monitor

Las utilidades de SysInternals son un clásico para Windows. Hace unas semanas lanzaron al mundo una nueva, ProcessMonitor.

Permite monitorizar los accesos a ficheros y a registro que realizan los procesos del sistema. Con funcionalidades similares a dos anteriores, Filemon y Regmon, no es una integración de estas dos sino que ha sido reescrita desde cero.

Ideal para saber en todo momento qué toquetean los procesos de la máquina, cuánta memoria ocupan, o cuál es el árbol de procesos del sistema, y muy a mano si sospechamos que hemos pillado algún bicho (o queremos ver qué hace uno adrede).

Leo además en el blog de un informático sobre otra herramienta que puede ser complementaria, KillProcess. Permitiría eliminar varios procesos simultáneamente, así como impedir que se generen procesos nuevos. La probaré ;)

Me entero por: el blog de Sergio Hernando.

martes, 27 de mayo de 2008

Demo de Backtrack: obtener acceso físico a Windows Vista

Un compañero del curro me pasó ayer este video demostración de Backtrack, esta vez se usa para obtener acceso físico a un Windows Vista.

No se molestan en obtener ninguna contraseña ni en hacer nada "raro", el truco que usan es curioso: copian un cmd.exe sobre el fichero utilman.exe. Después, esta aplicación se puede invocar mediante el atajo [tecla windows + U], sin necesidad de haberse logado previamente. Y da directamente un usuario.

Llama la atención, por lo sencillo ;) . No hace falta Backtrack para nada, lo mismo se puede hacer con cualquier distribución linux en Live CD, basta con montar el sistema de ficheros del sistema operativo que hay en el disco. Y de hecho, si tienes acceso físico puedes hacer cosas mucho mejores. Pero es ilustrativo saber ese truco, digo yo.

P.D.: la misma noticia sale hoy en otros muchos sitios, por ejemplo barrapunto.

domingo, 25 de mayo de 2008

Listado de los cazadores de vulnerabilidades más prolíficos

Lo leo en el blog de OSVDB, y creo que se merece un poquito de atención: ahora sacan un listado con las 12 personas que reciben el crédito de haber descubierto más vulnerabilidades.

No había visto una clasificación como esta hasta ahora, aunque seguro que ya había algo similar (si sabes de alguna, deja un comentario con el enlace por favor). Llama la atención, por ejemplo, en el caso de los que tienen más créditos en su haber, que las vulnerabilidades son casi siempre de XSS o de SQL Injection, y siempre se refieren a problemas en aplicaciones de web.

Sin quitar mérito a la búsqueda de este tipo de problemas, me parece que el ranking debería ser modificado, o bien no debería ser tenido por nada más que lo que es: un ranking con un número. El que alguien figure en ese top 12 no significa que sea un crack, según lo veo ahora.

Muchos problemas son más difíciles de encontrar que un XSS o un SQL Injection. Con la ayuda de herramientas de análisis de código, como hay hoy en día, esta diferencia es aún mayor. Y el nivel técnico necesario para crear un exploit prueba de concepto, no es el mismo en un XSS que en un buffer overflow (por ejemplo), a mi modo de ver. Así que yo agregaría alguna especie de puntuación que valore este punto, para que este listado fuera más interesante.

How did you learn your trade?

Repasando uno de los blogs que he descubierto recientemente, el de ISC(2), me encuentro con esta entrada, en temática similar a uno de este blog (programación segura, ¿a quién se enseña?, ¿aprendes tú?).

Parece ser que en el Reino Unido, de acuerdo a un estudio mencionado en el artículo en cuestión, las cosas son parecidas a como están en España: se asume que la formación en seguridad es tema de post-graduado, y de autoformación. No se enseña explícitamente durante los estudios universitarios corrientes.

Sin embargo, no creo que se de aquí una de las cuestiones que se mencionan: parece ser que aunque hay académicos en el campo de la seguridad, haría falta un número superior para poder ofrecer una formación de base a las masas que cursan estudios relaciones con IT. Yo creo que los académicos españoles sí tienen nivel en este área, y por lo a ese punto respecta, sí que se podría dar más asignaturas relacionadas con seguridad informática.

¿Qué opinas? ¿Crees que hay suficientes profesores que podrían hacer este trabajo?

viernes, 23 de mayo de 2008

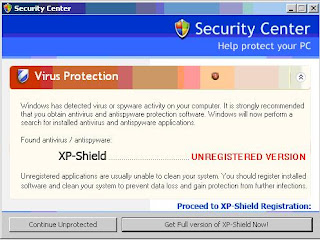

XP Shield

Son cada vez más graciosos, estos cacharritos adware: ahora hay uno que se hace pasar por el Centro de Seguridad de Windows ;)

Panda sacaba ayer esta entrada con dos apuntes sobre él, incluída esta pantallita:

El bicho andando

Más información sobre otros adware, a los que la gente llega por accidente, o porque son redirigidos adrede mediante un iframe, spam, o lo que sea: ver este post.

jueves, 22 de mayo de 2008

D.O.S. usando caracteres "comodín" SQL

Hoy he encontrado este documento, de Ferruh Mavituna, con detalles sobre cómo usar los caracteres comodín de SQL ("%", " []", "[^]", "_") para construir una consulta pesada. Utilizable, particularmente, en los formularios de búsqueda que presentan muchas aplicaciones. Véase también sql injection basado en tiempos.

¡Muy bueno!.

martes, 20 de mayo de 2008

El valor de las certificaciones

"The ROI of Security Certification" es el título de la charla que Howard A. Schmidt, Security Strategist de ISC2 dió en las conferencias RSA 2008. También es el tema de su primera entrada en el blog de ISC2.

Para los que no lo sepan, ISC2 es la organización autora del CISSP, una de las certificaciones en seguridad informática que más se valoran en el mercado. Si uno echa un vistazo a las ofertas de empleo de cualquier portal tipo Infojobs y similares, seguro que se encuentra ese nombre junto con otras medallas, tipo CISSP, CISA, CISM, CCNA, CCSP, MCSA, OPST, OPSA, etc etc, en la lista de requisitos deseados.

Para muchos, son exáctamente eso, medallas que colgar en el curriculum. Quedan bonitas, puedes rellenar unas pocas líneas más. Para el técnico de selección que te entrevista, demuestra además de conocimientos, dedicación a tu trabajo, algo muy valorado particularmente en el mundo de la consultoría, en el que se mueven las empresas de seguridad informática que yo conozco.

Para algunos, además, son una forma de aprender un poco, aunque me pregunto hasta qué punto se aprende realmente. Aprobar un examen tipo test realmente no capacita a nadie. La capacitación real viene de usar esos nuevos conocimientos, en mi opinión, y por eso decidí hacer lo siguiente: aprobé el examen CISA en diciembre del año pasado, y me cambié de trabajo para adquirir algo de experiencia en ese campo. Muchos, sin embargo, no siguen esta estrategia, y se quedan sólo con la medalla.

Después de sacar el certificado X, suele ser obligatorio un mantenimiento, de estudios y/o monetario, para poder mantener el título. Esto sí que no me gusta un pelo, no por tener que ponerme las pilas y asistir a conferencias, etc etc, sino por tener que pagar el resto de mi vida por el título. Es una especie de colegiación obligatoria, cuya razón de ser no es la excelencia profesional, como uno esperaría, sino hacer difícil el mantenimiento del título. Para entendernos, la estrategia que sigue Ferrari: los coches son carísimos y además no te puedes comprar uno directamente, sino que el que lo desea ha de pasar por un proceso de selección cada vez que compra uno nuevo, con mogollón de detallitos a tener en cuenta. Eso hace que sea un artículo exclusivo. Y en el caso de las certificaciones, además garantiza el flujo de dinero de por vida a la organización... ¿mola no?.

Esto hace que se vea a estos certificados como un timo. De entre los compañeros de gremio que he conocido hasta ahora, hay algunos que los rechazan radicalmente, argumentando que realmente no se aprende nada y que sólo se los saca el que tiene que ponerse méritos de forma artificial. En mi entorno coinciden, por cierto, con el perfil más de hax0r que conozco, no se cómo será por ahí.

El Sr. Schmidt explica que estas certificaciones aparecieron hace diez años como una manera de distinguir a un gestor, directivo, o como queramos llamarlo, que supiera de seguridad TI, de uno que no supiera. Entonces no era común esta capacitación profesional, ni se exigía en las empresas.

Hoy día ha llovido algo más, y el abanico de certificaciones ha crecido mucho, tanto de fabricantes como independientes. La seguridad TI es más normal, está mejor asimilada en las empresas y en administraciones públicas. Quizá fuera hora de cambiar, tanto las propias certificaciones para que tengan menos tufillo a lobby y sean realmente más formativas, como la mentalidad de los profesionales, para que se vean de otra manera, y no sólo como medallas o como los méritos de los incompetentes.

Slds!

Actualización: segunda parte de "the ROI of security certification"

domingo, 18 de mayo de 2008

evilsql.com y otros recursos sobre sql injection

Cacharreando por Internet me encuentro con el sitio evilsql.com, una recopilación, a modo de chuleta, de sentencias SQL que utilizar para realizar un sql injection en bases de datos Microsoft (asumo específicamente SQL Server, aunque el sitio no diga nada).

Simplemente un recurso más del que tirar si uno se queda atascado, creo que estará bastante bien si crece. Ya tenía otras chuletas de este estilo, como la de Ferruh Mavituna o la de 0x000000. Cuando quise buscar inspiración para una posible inyección SQL, a mi me gustó más tirar de otros recursos, como son las explicaciones sobre SQL Injection de Owasp Testing y lo que se pueda encontrar en sitios como SqlSecurity, DataseSecurity, o

Para aprender lo esencial, no puedo dejar sin mención a uno de los libros en mi estantería: The Database Hackers Handbook (ISBN:0764578014). Tampoco a un par de papers de NGSoftware: Advanced SQL Injection y More Advance SQL Injection.

¡Toca buscar recursos más actualizados!. Los checklist, por ejemplo, no tenían (la última vez que los miré) nada sobre técnicas más modernas, como la inyección ciega basada en el tiempo que cuesta ejecutar consultas pesadas (en vez de usar la técnica del delay con waitfor), o el llamado Lateral SQL Injection.

¿Cuáles son vuestros favoritos?

Slds!

Ojito con lo que llevas en el ordenador al cruzar la frontera

No lo había pensado, pero en los tiempos que corren, no me parece sorprendente en absoluto: al cruzar la frontera, por ejemplo en USA o en el Reino Unido, los agentes de aduana tienen todo el derecho a registrar el contenido de tu ordenador portátil.

El Sr. Schneier escribe sobre esto en su blog, y me ha llamado la atención, sólo por no haberlo pensado. La verdad, si fuera a viajar al extranjero con mi portátil, no se me habría ocurrido formatearlo, borrar información que pudiera ser importante para mí, o cifrarla (cosa que ya vengo haciendo desde hace algún tiempo, y para lo que necesitas alguna utilidad).

Pues eso: ¡ojito!

Más información: Inteco

jueves, 15 de mayo de 2008

Cuidado con lo que dicen las herramientas

Creo que a estas alturas, todo el mundo se ha enterado del fallo gordo de OpenSSL en Debian (y derivados). Casi nada: el generador de números aleatorios es predecible. Cualquier herramienta que utilizara ese generador para securizar los datos que transmite podría ser vulnerable, al ser posible, offline, descifrar ese tráfico. Cualquier servidor SSH que use claves generadas por el sistema vulnerable podría ser objeto de man-in-the-middle, y el usuario ni se enteraría.

El problema vino al corregir un fallo detectado al usar dos herramientas de análisis dinámico (Valgrind y Purify), que indicaban que se estaba usando memoria no inicializada. Esto sería un defecto en otras aplicaciones, pero en este caso, se estaba usando para inicializar la semilla con que se genera el número aleatorio necesario para crear las claves criptográficas. Para corregir el problema, se eliminó algo más de código del necesario, debido a que no se sabía muy bien qué hacía, con el resultado de que ese número aleatorio tiene muy poca entropía.

A lo que voy: el problema viene por una costumbre muy común en los programadores, y muy mala, que es "comentar y a ver qué pasa", cuando el código no se comprende. ¡Cuidado con lo que dice una herramienta!. El bug original era, en este caso, un falso positivo de las herramientas (yo lo considero así) y hay que discernirlo correctamente. Eso sí, creo que el que sabe hacerlo siempre es un programador de bandera (todos podemos cometer un fallo, ¿no?).

Me ha gustado mucho el chiste que se ha puesto en la página de Metasploit:

Más enlaces:

el fallo reportado

sitio del descubridor

exploit posible

Actualización: preguntas frecuentes

Para ti que lees este blog

Acaba de cumplir dos meses, y estoy muy contento con él :) . He descubierto que me gusta muchísimo escribir, y es una manera magnífica de obligarse a uno mismo a estar a la última. A todos los que lo leeis, ¡muchas gracias!.

He agregado un nuevo apartado al sitio, en el que colocaré enlaces a entradas de blogs que suelo leer, noticias puntuales, etc, de ese modo se evita poner una entrada sólo para decir "echadle un vistazo a... que está muy bien". ¡Espero que os guste!.

El blog continuará en la línea que lleva hasta ahora, con entradas, a modo de ensayos sencillos, acerca de temas generales de seguridad informática, cosas técnicas en las que esté trabajando, presentando recursos sobre seguridad que me parecen interesantes, y algún comentario personal relacionado con el mundillo y mi camino por él.

Seguirá dividido al menos en dos categorías, como hasta ahora. Catalogadas como "Aprendiz de hax0r" estarán las entradas sobre temas técnicos de seguridad, herramientas que lanzan nuevas versiones o de las que me gustaría hablar, apuntes de programación, sistemas y cositas geek, o entradas generales sobre lo que voy conociendo del mundillo (¿mito?) hacker. Me gustaría que tuviera un nivel técnico superior, pero eso requiere dedicar más tiempo a escribir (y a aprender)... haré lo que pueda ;) . Y en la categoría "Traje y corbata" habrá apuntes sobre temas no técnicos y más de oficina (por decirlo de alguna manera), sobre legislación, análisis de riesgos, ISO, gobierno TI etc.

Otra vez, ¡muchas gracias!

martes, 13 de mayo de 2008

SMM rootkit

Se ha investigado un nuevo tipo de malware, aún más difícil de localizar que los ya conocidos: el System Management Mode (SMM) rootkit. Este nuevo malware es capaz de alojarse en un área del procesador (Intel) poco conocida, donde no podría ser detectado por el software antivirus actual. Sí tendría, sin embargo, acceso a la memoria física, y sería capaz de controlar el hardware de la máquina.

No es el primer rootkit que utiliza capacidades del hardware poco conocidas. Hace dos años, la investigadora Joanna Rutkowska creó un rootkit llamado Blue Pill, que aprovechaba para ocultarse la tecnología de virtualización a nivel de microprocesador que traían los chips de AMD.

En el caso de este nuevo rootkit, se estaría utilizando propiedades de los chips de Intel que ya vienen incorporadas desde el i386, de acuerdo a este artículo de PC World. Esta funcionalidad es utilizada para la administración de energía, o para que los fabricantes de hardware puedan aplicar actualizaciones vía software.

Gracias a que la tecnología de la que se aprovecha SMM rootkit está mucho más extendida, el impacto de este nuevo malware podría ser mayor que el que tendría un rootkit como Blue Pill.

Los creadores de SMM rootkit, Shawn Embleton y Sherri Sparks, harán una presentación en BlackHat USA, al igual que hizo en 2006 la creadora de Blue Pill.

Otras referencias:

The Inquirer

Infoworld

lunes, 12 de mayo de 2008

Herramientas de análisis SSL

De toda la vida se han utilizado herramientas de tipo man-in-the-middle para interceptar el tráfico HTTP y HTTPS que genera el navegador de uno, y así poder estudiar en detalle las peticiones que ha generado. Es algo básico en los test de intrusión sobre aplicaciones de web.

Sin meterme en herramientas históricas, sólo diré algunas de las más populares en los últimos tiempos (y que me gustaban a mí) son Paros Proxy, WebScarab, Burp Proxy, o Fiddler. Leo en el blog Microsoft, su tecnología y yo una entrada (de hace algún tiempo) sobre otra herramienta nueva que da un puntito de evolución: Strace.

Si en las otras hay que configurar la herramienta como proxy del navegador, ahora sólo hay que utilizar un sencillo script, sin necesidad de tocar la configuración del navegador. Para conseguir esto, la utilidad inyecta una DLL en el proceso que va a utilizar SSL. Sirve lo mismo para Internet Explorer que para otros navegadores, y en general, para cualquier aplicación basada en sockets, por ejemplo, Outlook Express. Puede ocurrir, como es el caso de Firefox, que no todos utilizan las llamadas al sistema que intercepta Strace para capturar tráfico SSL, con lo que sólo podría interceptarse tráfico HTTP, según puede leerse en el blog de su autor.

Para analizar la salida obtenida por strace, es necesario utilizar una segunda herramienta: httpreplay.

Y en Windowstips utilizan ambas para realizar un análisis de malware, que está muy bien ;)

domingo, 11 de mayo de 2008

Navegando por la web me encuentro con...

Uno no tiene tiempo para leer todo lo que le gustaría, ¡y menos aún para escribir sobre ello!. En esta entrada me gustaría presentar algunas cosillas que me han llamado la atención, y que he leído esta semana.

El primero es esta entrada en kriptopolis, sobre un hacker israelí que afirma haber descubierto una vulnerabilidad en Internet Explorer 7 y 8, y harto de que Microsoft no le responda con la presteza que le gustaría, ha decidido publicarlo en su blog, pero oculto, dando pistas sobre cómo encontrarlo. Cuando menos, es una manera curiosa de atraer visitantes a su blog, ¿verdad?.

Otra entrada de kriptopolis: Mozilla distribuyó durante meses un complemento para Firefox que incluía código malicioso. A la mayoría en este caso nos da lo mismo, no creo que nadie, salvo un vietnamita, se instale y utilice el soporte para el lenguaje vietnamita... pero el ejemplo ahí queda, justo mencionábamos que el navegador era un elemento a securizar.

Por último me llamó la atención la... ¡tacháááán!: House of Hackers, una red social que tiene como tema central la seguridad informática. Foros en la web sobre seguridad, tan de agradecer para gente como yo, que intenta aprender de ellos cuanto puede, siempre ha habido y siempre habrá, pero es la primera vez que veo la creación de uno con tanto bombo, y de una manera, digámoslo así, tan poco hackeril (a mi modo de ver). Uno tiene el mito idealizado del hacker forjado en el irc y curtido asaltando aplicaciones y servidores al margen de la ley, no del hax0r forjado en una red social tipo Ning, Neurona y similares. Hay que decir que ha sido creada por la comunidad Gnucitizen, la cual cuenta por ejemplo con PdP, uno de los conferenciantes de las últimas BlackHat, que habló, precisamente, de seguridad en el navegador de web. Me enteré, por cierto, vía DragonJar, otra web que encuentro útil. Le echaré un ojo, a ver cómo está ;)

sábado, 10 de mayo de 2008

P2P

Además de la protección genérica para el ordenador doméstico, que se pueda conseguir instalando herramientas, otro aspecto a controlar es cómo se configuran y utilizan las aplicaciones que más se usan normalmente. Uno de los ejemplos más representativos son los programas P2P (Emule, Azureus, etc), que tanto gustan en casa para descargar películas, música, etc, y de paso fastidiar un poco a la SGAE, que consigue argumentos para defender el canon digital.

Hurgando por ahí, me he encontrado con esta noticia en la asociación de internautas, sobre un estudio que han realizado, para ver qué encontraban en emule buscando las siguientes palabras clave:

- Factura / s

- Banco / s

- Caja

- Extracto / s

- Mis documentos

- Clave / s

- *.pwl (ficheros de claves)

- Backup

- Respaldo

- Caja Madrid

- Caixa

- Patagon

- Ing Direct

- Santander

- Banesto

Este tipo de filtraciones ocurren no sólo en casa, sino también en otros entornos, como puede ser el de la empresa privada. Veíamos en El País una noticia de este estilo hace poco: 4.000 historias clínicas de abortos se filtran en la Red a través de eMule. La clínica en cuestión fue multada con 150.000 euros por el desliz. En la web delitosinformaticos.com, por ejemplo, hay información sobre muchos casos similares.

En la empresa están obligados a mantener ciertas medidas de seguridad para cumplir con la ley y las instituciones velan por ello, y en casa, los responsables son los propios usuarios domésticos. Todos guardamos información confidencial, o información que no consideramos confidencial hasta que se sepa que circula por ahí. Un documento del trabajo que nos hemos llevado porque queríamos trabajar en casa (estoy pensando que eres bueno ;) ), las fotos en la playa nudista de las últimas vacaciones, las facturas que hemos descargado, o alguna conversación del messenger que hay guardada en el ordenador, son ejemplos de esta información privada.

Así que es mejor ser precavido, y seguir algunos consejos básicos, como son:

- elegir una carpeta lo más aislada posible para compartir, no vale con "Mis documentos"...

- no usar la opción "compartir subcarpetas", salvo que se esté segurísimo de lo que se comparte

- modificar el nombre de la carpeta que se comparte, poniendo uno poco común, pues hay virus que buscan nombres comunes que se sabe se comparten, se copian ahí, y así usan el p2p como medio de transmisión

- verifica periódicamente el historial de subidas, para ver si se está compartiendo algún fichero no deseado

miércoles, 7 de mayo de 2008

Trastos básicos en mi viejo Windows

Me gustaría escribir algunas líneas sobre algunas de las herramientas (de seguridad) que me parecen básicas para un usuario doméstico, que cacharrea lo justo con el ordenador y navega un poco. Concretamente, las que hay instaladas en mi anciano Windows XP..., porque he visto esta entrada en segu-info, en el que se recomienda para un usuario doméstico:

- Firewall personal de red

- Antispyware

- Antivirus

- Sistema de prevención de intrusos de red

Así, en primer lugar habría que añadir (y/o usar) medidas de protección en el navegador: ya sabemos que un buen número de las máquinas que resultan comprometidas hoy día, lo hacen al navegar por aplicaciones de web, por problemas, por ejemplo, en las extensiones que el navegador tiene puestas. Así, saber cómo se usa el navegador (el empleo de las zonas de seguridad de IE, por ejemplo) y la utilización de extensiones como NoScript (en el caso de Firefox) son medidas altamente recomendables.

NoScript en ejecución (obtenido de NoScript.net)

También me parece necesario tener algún software que permita cifrar la información que uno guarda en su equipo, al estilo de TrueCrypt o PGP Desktop. Así se asegura alguna protección para los ficheros que no se desea que vea nadie. Esta protección será mejor si lo que se cifra es todo el disco incluyendo el sistema operativo, pero según qué casos eso puede ser pedir demasiado... pensemos en el ordenador del trabajo: a ver qué cara te pone el departamento de HelpDesk al pedirles eso.

No debe faltar alguna manera de gestionar la enorme cantidad de contraseñas que debemos utilizar todos los días, para ello existen programas como PasswordSafe o KeePass (thx n00b!), que almacenarán cifradas las passwords que se han de usar habitualmente, y pueden generarlas aleatoriamente, además.

Otros detalles: alguna manera de mantener una copia de seguridad automatizada no viene mal, o la instalación de un programa de control parental... pero eso ya se sale de lo que es la gestión de tu seguridad. Si además el ordenador es de uso público, o casi, entonces también estará bien Windows SteadyState.

¿Qué es lo que tú usas? ¿Qué te parece lo más básico?

martes, 6 de mayo de 2008

LOPD guía de seguridad

La Agencia española de protección de datos ha publicado una guía de seguridad, que incorpora los cambios que ha sufrido recientemente. Incluye:

- Guía Modelo del Documento de Seguridad,

- Cuadro Resumen de Medidas de Seguridad, y

- Relación de comprobaciones para la realización de la Auditoría de Seguridad.

enlace para descarga directa

lunes, 5 de mayo de 2008

Windows SteadyState

A través del blog de Sergio Hernando, veo que ha salido la utilidad Windows SteadyState.

Además del uso obvio para administradores de sistemas y profesionales en general que gestionen equipos compartidos (bibliotecas, cibercafés), me llama la atención el uso que (dice la web) se le puede dar en casa: control del contenido inapropiado en el navegador de web, control de los programas que se permite ejecutar, limitar el tiempo que puede estar la sesión de Windows activa, bloquear acceso a discos duros, periféricos, etc...

Es pues una herramienta que pone "a mano" lo que antes requería saber bien cómo funciona Windows, y además, es para aquellos que conserven su XP (los de Vista ya tienen su panel de control parental). Parece un cacharrito a recomendar a la familia ;)

domingo, 4 de mayo de 2008

Hacker Manifesto

Este un pedacito de historia de la informática muy interesante: el hacker manifesto, realizado por The Mentor. Lo recordaban en el artículo de Phrack sobre el que posteaba ayer. Las cosas han cambiado mucho hoy día. Las implicaciones del hacking son más severas, la tecnología ha avanzado mucho, y se ha derivado en el negocio de la seguridad informática (y también en el negocio del cibercrimen). Aún hay quien se lanza por rebeldía, o por aprender, y acaba saltándose todas las barreras (éticas y de las otras). Me pregunto si este (por poner un ejemplo) podría ser el caso... .

by

+++The Mentor+++

Written January 8, 1986

+++The Mentor+++

Written January 8, 1986

Another one got caught today, it's all over the papers. "Teenager Arrested in Computer Crime Scandal", "Hacker Arrested after Bank Tampering"...

Damn kids. They're all alike.

But did you, in your three-piece psychology and 1950's technobrain, ever take a look behind the eyes of the hacker? Did you ever wonder what made him tick, what forces shaped him, what may have molded him?

I am a hacker, enter my world...

Mine is a world that begins with school... I'm smarter than most of the other kids, this crap they teach us bores me...

Damn underachiever. They're all alike.

I'm in junior high or high school. I've listened to teachers explain for the fifteenth time how to reduce a fraction. I understand it. "No, Ms. Smith, I didn't show my work. I did it in my head..."

Damn kid. Probably copied it. They're all alike.

I made a discovery today. I found a computer. Wait a second, this is cool. It does what I want it to. If it makes a mistake, it's because I screwed it up. Not because it doesn't like me... Or feels threatened by me.. Or thinks I'm a smart ass.. Or doesn't like teaching and shouldn't be here...

Damn kid. All he does is play games. They're all alike.

And then it happened... a door opened to a world... rushing through the phone line like heroin through an addict's veins, an electronic pulse is sent out, a refuge from the day-to-day incompetencies is sought... a board is found. "This is it... this is where I belong..." I know everyone here... even if I've never met them, never talked to them, may never hear from them again... I know you all...

Damn kid. Tying up the phone line again. They're all alike...

You bet your ass we're all alike... we've been spoon-fed baby food at school when we hungered for steak... the bits of meat that you did let slip through were pre-chewed and tasteless. We've been dominated by sadists, or ignored by the apathetic. The few that had something to teach found us willing pupils, but those few are like drops of water in the desert.

This is our world now... the world of the electron and the switch, the beauty of the baud. We make use of a service already existing without paying for what could be dirt-cheap if it wasn't run by profiteering gluttons, and you call us criminals. We explore... and you call us criminals. We seek after knowledge... and you call us criminals. We exist without skin color, without nationality, without religious bias... and you call us criminals. You build atomic bombs, you wage wars, you murder, cheat, and lie to us and try to make us believe it's for our own good, yet we're the criminals.

Yes, I am a criminal. My crime is that of curiosity. My crime is that of judging people by what they say and think, not what they look like. My crime is that of outsmarting you, something that you will never forgive me for.

I am a hacker, and this is my manifesto. You may stop this individual, but you can't stop us all... after all, we're all alike.

Nota: en esta entrada de los archivos de microsiervos, veo que se está escribiendo la historia del hacking español, en la wikipedia. Habrá que echarle un veo :)

sábado, 3 de mayo de 2008

Negación admisible (usando criptografía)

Imagina que guardamos información confidencial en nuestros ordenadores, en un fichero o disco cifrado, y que somos obligados a dar nuestras credenciales para acceder a esos datos, por chantaje, amenazas o por la fuerza. Parece ser que, por ejemplo, en Reino Unido, un investigador (policía, se entiende) puede obligarte a darle lo que necesite (contraseña...) para acceder a tus datos cifrados.

He leído todo esto en el último Phrack Magazine, el número 65, concretamente en el artículo The only laws on the Internet are assembly and RFCs. No es una idea nueva, otros ya han hablado de ello, aunque yo, personalmente, no lo había oído. Me ha parecido muy interesante. Expone otras ideas, pero comentarlas se merece al menos una entrada aparte.

Al lío: una contramedida tecnológica en caso de que alguien sea obligado a dar credenciales para acceder a ficheros cifrados, es la posibilidad de negar que la información que se quiere proteger esté en ese fichero cifrado. Se trataría, básicamente, de generar duda sobre si la información que el investigador está buscando está ahí o no. Se indican tres herramientas que emplean este tipo de estrategia:

- TrueCrypt: conocidísima utilidad de cifrado de disco. Hasta que sea descifrado, el espacio que ocupa un fichero o un disco cifrado tiene la apariencia de basura. Además, está la posibilidad de crear volúmenes ocultos.

- OTR (Off-the-Record messaging): proporciona cifrado fuerte para aplicaciones de mensajería instantánea. Después de autenticar al usuario, todos los mensajes son cifrados pero no firmados digitalmente, de forma que no se puede asegurar el origen.

- 2c2/4c: tomará como entrada dos ficheros, y generará como salida un único fichero que contendrá a los dos. Dependiendo de la contraseña que se introduzca para descifrar el fichero generado, devolverá uno u otro de los de la entrada.

¿A que es una buena cosa?

viernes, 2 de mayo de 2008

Concurso hacking Race-to-Zero

Saldrá este año en las conferencias Defcon: es el concurso Race-to-Zero. ¿De qué va? Pues se va a dar a los participantes (en equipos de hasta 4 personas) el código de unos cuantos virus, y tendrán que modificarlos, de forma que sigan haciendo lo mismo. Después usarán los principales antivirus del mercado para analizar las modificaciones, y ver si son o no detectadas como los virus originales, o siquiera como una amenaza.

La idea de los organizadores es demostrar las limitaciones que tienen los motores de antivirus basados en firma, y la necesidad de adoptar soluciones mejores.

Aquí se dice que a algunos no les gusta ;) a mí, personalmente, me parece una chulada.

ISOs 27000, estado del arte

Entrada rápida, sólo para poner un enlace al blog Apuntes de seguridad de la información, en situación actual de la familia ISO 27000. Es un pequeño listado de la familia de nomas, con su estado actual.

Slds!

Suscribirse a:

Comentarios (Atom)